產業分析

資安治理遵循管理與作業管理之自動化檢測的研究

『摘要』

資安治理( I n f o r m a t i o n Security Governance, ISG) 現已被視為繼IT 治理與公司治理之後,企業全面性確保資訊安全政策與實踐的重要工具。然企業在研擬資安政策後,如何遵循與貫徹執行這些政策與程序,成為企業落實資安治理的重點之一。本研究結合內容分析法與專家意見訪談之研究方法,將von Solms 所強調的遵循管理與作業管活動與ISO/ IEC 27006 所建議之控制措施自動化檢測的項目,進行比對、分析與彙整建議,再結合專家意見訪談,以印證彙總分析結果的適當性。結果顯示,ISO/IEC 27006 所建議的自動化檢測的項目已涵蓋von Solms 所倡導之遵循管理與作業管理應遵循的活動。期望本研究之成果能提供組織推動資安治理之實務參考。

關鍵字:資安治理、遵循管理、作業管理、ISO/IEC 27006

『1. 緒論』

許多的國際資安調查報告都突顯出資訊安全的危害往往都會為個人或企業而帶來直接或間接的傷害及經濟損失(ITGI, 2011)。因此,資訊安全已經成為企業永續經營的重要議題。

資安治理(Information Security Governance, ISG) 的概念現在當成IT 治理與公司治理中的一個整合部分(ITGI, 2000; ISO/IEC 17799, 2000)。由於傳統的資安管理定義上,大多數的觀念不是僅針對作業性資安的管理,要不然就是針對建立政策與程序等方面(von Solms, 2005),反而在監督與執行有關資訊安全遵循管理與作業管理方面,尚未落實。因此,學者von Solms(2005) 特別倡導資訊安全的遵循管理與作業管理對於企業資訊安全的重要性,並且分別提出8 項可遵循的活動。然而在目前資訊安全治理領域中,最被企業廣為接受的ISO/IEC 27006(2007) 遵循標準,是否能完整涵蓋von Solms 所倡導的資訊安全遵循管理與作業管理概念的活動要求,此為本研究研究議題之一。

本研究將以資安治理的實踐性觀點進行研究,將von Solms 所強調的遵循管理與作業管理活動深入的與ISO/IEC 27006(2007) 所要求的相關準則措施進行比對與彙總分析。期望能找出ISO/IEC 27006 中所要求的哪些遵循準則,能完整對應與落實von Solms 所倡導的資訊安全遵循管理與作業管理概念活動中所應遵循的準則對應表,期望能提供組織推動落實資訊安全治理之實務參考。

『2. 文獻探討』

2.1 資安治理

資安治理包括了管理層的承諾與領導能力、組織結構、使用者認知和承諾、政策與程序和過程、技術與遵循執行的機制等等,全部整合在一起運行,以確保公司資訊資產隨時保有機密性、完整性和有效性(CIA) ( 資料、資訊、軟體、硬體、人才等等) 是處於隨時被關注經營的狀態(von Solms, 2005)。

資訊安全治理也經常用來描述針對執行層次上要如何進行的資訊安全程序(Posthumus & von Solms, 2004)。資訊安全治理也被認為是從董事會層面開始的一個組織更廣泛的公司治理政策(CGTF, 2004)。

然而在資訊安全治理中有兩大主要面象會使得在公司治理前提下,促使有效的提升符合企業資訊風險的有效策略。首先第一面像為『治理面像』,這是包括高階執行管理者和董事會該如何來策定與執行資訊安全方向和組織策略。另外一個為『管理面像』,這是著重在企業的安全策略要如何被施行及管理 (Posthumus & von Solms, 2004)。特別值得重視的是,有效的資訊安全是需要管理人員的積極參與, 以評估企業中有哪些重大威脅和組織該如何處理面對(Abu-Musa, 2006; Allen and Westby, 2007; Entrust, 2004; ITGI, 2006; Mears & von Solms, 2005; CGTF, 2004)。

2.2 資訊安全管理之驗證

CGTF(Corporate Governance Task Force, 2004) 提出一套資安全治理評估工具,主要是用來協助組織依據資訊安全管理架構來落實執行資安治理,並可用來評估其資安治理成熟度。

1993 年英國工業與貿易部頒佈『資訊安全管理實務準則』, 據此1995 年英國標準協會訂定『BS 7799-1:1999』之國家標準(British Standards Institution, 1999a, 1999b),並提交國際標準組織進行微幅修改。根基於ISO/IEC 17799:2005 與BS 7799- 2:1999 之ISO/IEC 27001:2005 於2005 年10 月正式發行,成為ISO/IEC 27000 系列標準之第一份標準(ISO/IEC 27001, 2005, CNS 27001, 2009)。

ISO 27001(2009) 管理國際標準則是為了提供模範以建立、實施、操作、監控、審查、維護及改善資訊安全管理系統(Information Security Management System, ISMS) 而準備,此外,ISMS 也是組織必須採用的策略性決策。ISO 27001 是資訊安全管理系統Information Security Management System 標準, 遵循PDCA 模式(Plan-Do-Check-Act Model) 進行持續而有效的風險管理。所謂「資訊安全管理系統」,是整體管理系統的一部分,乃是根據企業風險管理的辦法制訂,用來建立、執行、操作、監控、審查、重新檢討、維護與改進資訊安全(ISO/IEC 27001, 2009)。ISO 27001 總共有11 個控制大項、133 個控制措施。由此可見,ISO 27001 對於資訊安全的定義與分類是非常完整與詳細,每一個條款能讓我們更有效率的利用ISO27001 規範標準來進行資訊安全管理。ISO 27001 於2013 年制定新的版本考量現代趨勢( 如:如智慧型裝置管理的資安要求議題) 修正為14 個控制大項、114 個控制措施。本研究考量ISO/IEC 27006 原本對應關係,因此採用ISO 27001:2005 版本之內容與控制項目。

ISO/IEC 17021(2011) 係一國際標準,載明對組織之管理系統進行稽核及驗證之機構的標準。該機構在取得ISO/IEC 17021 之認證,以便依據ISO/ IEC 27001:27005 執行稽核及驗證資訊安全管理系統(ISMS) 則ISO 17021 另需額外的規定及指引則由ISO 27006 來提供(ISO/IEC 27006, 2007)。

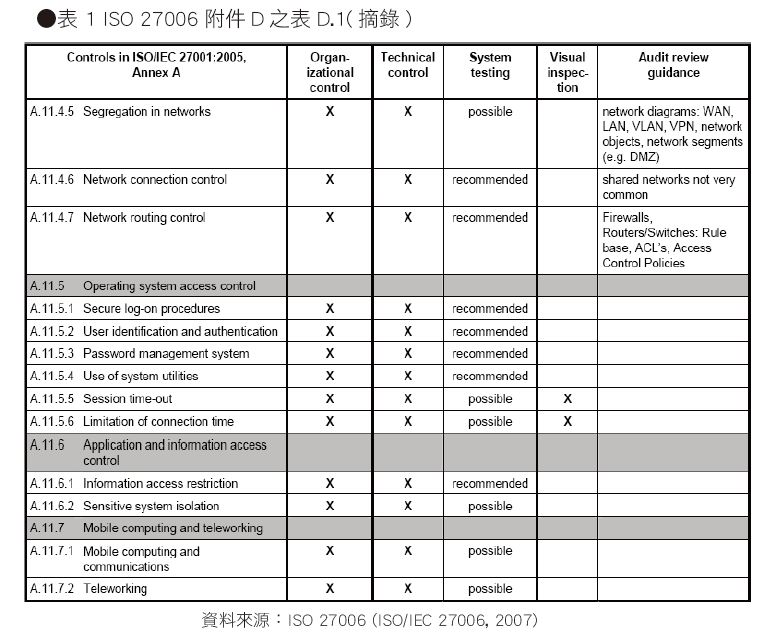

在ISO 27006 標準內的附件D 中有一個表D.1『執行ISO/ IEC 27001:2005 (2005) 附件A 控制措施的審查指引』,對於在ISO 27001 附件A 中的133 項控制措施,總共有57 項『建議』或是『可能』使用系統測試的方式來評估該控制項,如表1 所示。

2.3 von Solms 資訊安全遵循管理與作業管理

資訊安全將使企業具備許多常見項目的品質保證。資訊安全的投入並不是一次性的一針立即見效, 反而是一個需要持續性施行的歷程(CGTK, 2004)。von Solms(2005) 指出資訊安全政策與程序,以及這些政策與程序的執行遵循和程序都是資訊安全治理的核心概念。因此,von Solms(2005) 提出落實資訊安全之遵循管理(Compliance management) 與作業管理(Operational management) 的概念,強調組織執行遵循管理的相關部門應依據作業管理部門所提供之日常設施運作情形的資訊,以評估公司資訊資產風險,並回報高層主管。von Solms 定義的資安治理作業管理活動如下:

1. 邏輯存取控制管理,例如:對存取控制的清單進行新增、更改或刪除等的動作。

2. 識別與認證管理,例如:針對使用者ID資料庫與密碼的檔案進行新增、更改或刪除等的動作。

3. 防火牆的管理:針對防火牆、工作站連接到LA N以及連上全球資訊網等的設定的權限。

4. 病毒與惡意軟體管理,例如:進行安裝與更新防毒軟體。

5. 防毒與資安事故的相關類型的掌控。

6. 設置與更新工作站及伺服器的各項安全設定和組態。

7. 確保UPS系統的可用性。

8. 確保正確備份及備份儲存裝置的安全。

此外,von Solms(2005) 並指出現今企業對IT 的嚴重依賴,已經無法一年只做一度的內部IT 稽核報告就能落實資訊安全,所以每日的遵循衡量與執行活動是相當重要。因此,他認為一般資訊安全遵循管理應該包括下列活動與目標:

先前辨識出IT 的風險的程度是要被管理和操控。使用者資訊安全認知的程度

9. 有助益的程序和標準,那些完整與整體的資安政策。

10. 遵循政策、程序與標準的程度。

11. 企業中如果政策沒有被執行時,IT 風險對企業影響的位置。

12. 管理上、法律與法令上的需求遵循

13. 軟體授權問題

14. 其他

『3. 研究設計』

3.1 研究流程與研究方法

本研究的研究流程分為二階段,第一階段採用內容分析法(Content Analysis)。由於目前在資訊安全治理領域中,ISO/IEC 27006 是最被廣為企業接受的遵循標準,因此本研究先比對ISO/IEC 27006 所要求的哪些相關的控制目標與措施,能對應到von Solms 所強調的遵循管理與作業管理活動。接著採用深度專家意見訪談法,將前一階段所得到應遵循的活動施行對照表與專家進行實務經驗的訪談與驗證。其目的有二:(1) 驗證本對照表的適用性,(2) 擴增專家實務經驗來修正本對照表,以使該對照表更能適切的用來幫助一般企業方便且明確落實的落實遵循管理與作業管理的參考。

3.2 受訪專家背景

資安治理的進行是一種程序(Arroyo & Verdn, 2011; Roussey, 2000; von Solms, 2005),所以本研究分別針對資安治理的導入面(事前)與稽核面(事後),各分別尋找兩位(共四位)具有實務經驗的資深專家進行深度訪談,其目的希望從資安治理的兩個不同角度來驗證與補強本研究分析的結果。研究中受邀的專家,均為在台灣專業從事資安治理的專案經理與稽核師,專家們平均專業年資在三年以上。其中有三位專家所任職的企業人數是在3000 人以上的大公司,另一位專家則任職於30 人的專業顧問公司。受訪的專家們,所參與過資安治理導入或稽核之相關行業別分別包括:政府單位、金融業、保險業、製造業、電子高科技產業、學校、遊戲業、傳統產業…等。每位專家也都具備有30 個以上之導入或稽核個案的經驗。

『4. 研究結果』

4.1 資訊安全遵循管理與操作管理實踐的文獻分

析比對結果

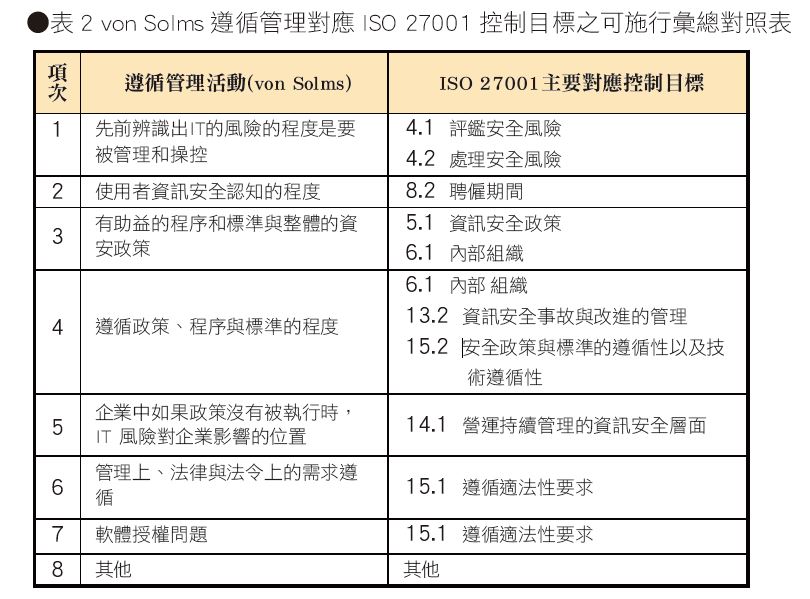

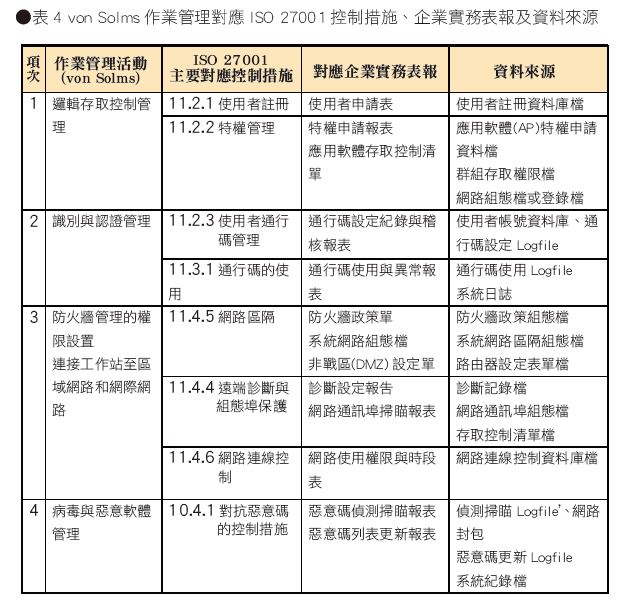

在遵循管理觀點方面,將von Solms 與ISO/IEC 27001 文獻分析比對後的結果,提供給實務專家審閱、驗證與討論,在經過專家意見驗證與修正後,匯總出在實務上可實踐與可適用的具體對照表。整理如表2。在作業管理觀點方面,亦將von Solms 與ISO/IEC 27001 文獻分析比對後的結果,同樣提供給專家們,匯總出可施行彙總對照表,整理如表3。

在表2 與表3 中,由於相關對應的控制目標與控制措施可能因組織型態、組織規模、組織業務範圍及企業資安治理嚴謹程度等要求因素而有所差異,故本研究只整理選出較具主要功能與代表性的項目,以增加可施行的明確性。

4.2 作業管理實踐活動對應在企業中的實踐報表

與資料蒐集來源

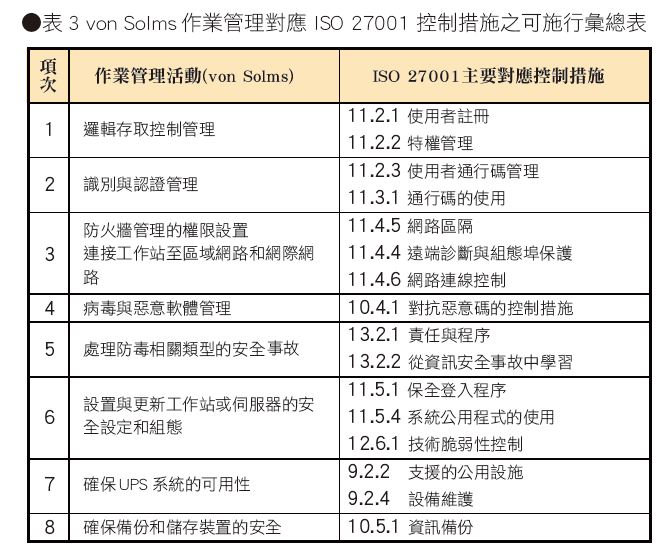

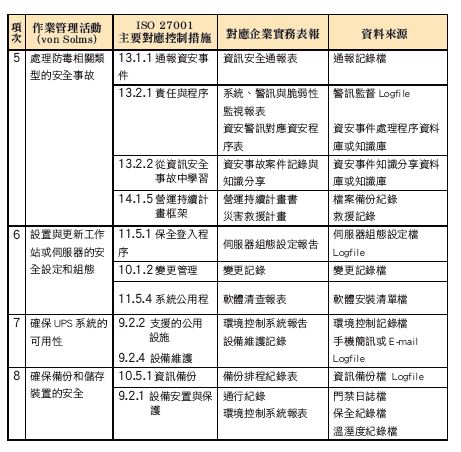

在得到表3 控制措施之可實施彙總表後,本研究委請專家們建議這些控制措施能在企業中的哪些報表或電子檔案可收集到相關的資安資料,以能進一步提供遵循管理相關部門的管理依據,以落實作業管理的實踐,整理如表4。例如:作業管理第一項活動邏輯存取控制管理可以對應ISO/IEC 27001 之11.2.1 使用者註冊與11.2.2 特權管理等兩項控制措施;而11.2.1 使用者註冊可以對應到企業實務之使用者申請表,以及相關於企業實務之使用者註冊資料庫檔。

依據表4 之各作業管理對應的控制措施與企業實務表報及資料來源,即可設計開發自動化檢測系統,以作為監控企業資安治理之作業管理是否遵循企業政策與標準。例如:透過使用者帳號查詢使用者註冊資料庫檔是否有依據使用者就職與去職日期,註冊與刪除帳號, 以自動化檢測是否有符合作業管理第一項活動邏輯存取控制管理之作業規範。

『5. 討論』

本研究的比對分析結果,在歷經專家們提出實務經驗的補充修正,並確認此結果具有實務上的可實踐性。本研究的結果發現,在ISO/ IEC 27006 (2007) 的遵循準則中已經能完全對應到von Solms (2005) 所提倡的資訊安全遵循管理活動與作業管理活動。此外,在ISO/IEC 27001 中的資訊安全控制目標的理念,是可以視為是要執行von Solms 所提倡的資訊安全遵循管理活動時的遵循依據。而在ISO/IEC 27001 中的資訊安全控制措施的項目,則也可以視為對應von Solms 所提倡的資訊安全作業管理活動的作業憑據。由此可見,ISO/IEC 27006 資訊安全國際標準,確實涵蓋一般企業中所應該關切的資訊安全遵循管理與作業管理的準則,並且能有助於企業在資訊安全治理的落實與實踐的要求。

受訪的專家們表示,本研所究歸納出具體作業管理活動的活動施行對照表,並結合與蒐集企業中現有的資安治理相關電子資料,如此確實有助於企業資安治理能有更清楚明確的落實作法與目標。

在本研究中受訪的專家亦表示,本研究所比對歸納出的實踐活動對照準則,以及應蒐集哪些企業中現有的資安治理相關資料或報表等,這些確實能有效幫助企業落實資安治理。在許多企業中資訊安全仍然未受到應有的重視,使得企業尚未推動資訊安全機制或尚未落實(CSI, 2011),這使得企業中因屬於資安治理遵循管理與作業管理相關活動方面之所需的資料來源完整性不足或尚未被明確規劃或和收集,如此也將使得企業中資訊安全的成效不良,進而使得企業經營成敗受到威脅。因此,推導企業資訊安全電子資料產出與匯總的機制,也將是落實資安治理遵循與作業管理自動檢測工具成效的重要憑靠。

『6. 結論』

資安治理現已被視為企業全面性確保資訊安全政策與實踐的重要工具,許多的國際資安調查報告都突顯出資訊安全的危害往往都會為個人或企業而帶來直接或間接的傷害及經濟損失(ITGI, 2011)。因此企業該如何貫徹遵循管理與執行作業管理,將直接影響企業資安治理的落實。本研究結合文獻與企業實際資安治理經驗,研究得出ISO/IEC 27006 的相關控制目標與措施,已能完全含括von Solms(2005) 所倡導資訊安全遵循管理與作業管理概念,本研究並歸納出落實所應遵循的活動施行對照表。本研究所比對歸納出的實踐活動對照準則,以及應蒐集哪些企業中現有的資安治理相關資料或報表等,這些確實能有效幫助企業落實資安治理並促進成效。

『7. 致謝』

本研究是由中華民國科技部專題研究計畫所補助( 計畫編號:NSC 102-2410-H-032-058)。

『8. 參考文獻』

Abu-Musa, A. A. (2006). Exploring perceived threats of CAIS in developing countries: the case of Saudi Arabia. Managerial Auditing Journal, 21(4), 387 - 407.

Allen, J. H., & Westby, J. R. (2007). Governing for enterprise security (GES): implementation guide, article 1: characteristics of effective security governance. White Paper, Carnegie Mellon University, Pittsburgh, PA.

Arroyo, A., & Verdn, J. D. C. (2011). Defining a Process Framework for Corporate Governance of IT. Communications in Computer and Information Science 220 CCIS (PART 2), 380-387.

B S I . ( 1 9 9 9 a ) . B S 7 7 9 9 - 1 I n f o r m a t i o n S e c u r i t y Management - Part 1:Code of Practice for Information Security Management. London, British Standards Institution.

B S I . ( 1 9 9 9 b ) . B S 7 7 9 9 - 2 I n f o r m a t i o n S e c u r i t y Management - Part 2:Specification for Information Security Management System. London, British Standards Institution.

CGTF. (2004). Information Security Governance: A Call to Action. National Cyber Security Partnership, Corporate Governance Task Force. Retrieved Aug. 8, 2012, from http://www.cyber.st.dhs. gov/docs/Information%20Security%20Governance-%20A%20 Call%20to%20Action%20(2004).pdf.

C N S 2 7 0 0 1 . ( 2 0 0 9 ) . R e t r i e v e d M a r . 1 , 2 0 0 9 , f r o m http://www.cnsonline.com.tw/preview/preview.jsp?general_ no=2700100&lan guage=C&pagecount=36.

CSI. (2011). 2010/2011 Computer Crime and Security Survey. Computer Security Institute (CSI).

Entrust. (2004). An essential element of corporate governance. Information Security Governance (ISG).

ISO/IEC 17021. (2011). Conformity assessment — Requirements for bodies providing audit and certification of management systems (Second edition). Switzerland , International Oganization for Standardization (ISO).

ISO/IEC 17799. (2000). Information technology - Code of practice for information security management. Switzerland, International Organization for Standardization (ISO).

ISO/IEC 27001. (2009). Retrieved July. 8, 2014, from http:// www.iso.org/iso/iso_catalogue.htm.

ISO/IEC 27001. (2005). Information Technology -- Security Techniques -- Information Security Management Systems -- requirements. Switzerland, International Organization for Standardization (ISO).

ISO/IEC 27006. (2007). Information technology -- Security techniques -- Requirements for bodies providing audit and certification of information security management systems. Switzerland, International Organization for Standardization (ISO).

ITGI. (2000). CobiT 3rd Edition Management Guidelines. IT Governance Institute.

ITGI. (2006). Information Security Governance, Guidance for Boards of Directors and Executive Management, 2nd ed.. IT Governance Institute, Rolling Meadows, IL.

ITGI. (2011). Global Status Report on the Governance of Enterprise IT (GEIT) - 2011. IT Governance Institute.

Mears, L., & von Solms, R. (2005). Corporate information security governance: a holistic approach. White Paper, Department of Information Technology, Port Elizabeth.

Posthumus, S., & von Solms, R. (2004). A Framework for the governance of information security. Computers & security, 23, 638 - 646.

Roussey, R. S. (2000). Management Guidelines for COBIT. Information Systems Control Journal, 6, 36.

von Solms, S. H. (2005). Information Security Governance Compliance management vs operational management. Computers & Security, 24(6), 443-447.