產業分析

由電腦輔助查核及資訊系統稽核 邁向持續性稽核與資訊科技治理

『前言』

近年來隨著新興資訊科技應用的蓬勃發展,資訊科技除了成為許多組織與企業的營運管理平台與競爭優勢來源外,卻也成為新興潛在重大風險的孕育溫床;例如,雲端科技、社群媒體與智慧型行動裝置等,不但對組織與企業,甚至對於社會群體溝通及個人生產力與生活模式等,均造成了重大的影響。在這樣的環境背景下,資訊科技風險控管與資訊科技價值創造與治理等新興議題也持續重塑與拓展了電腦稽核的應用與關注領域。

中華民國電腦稽核協會成立於1994 年7 月14 日,至今適逢中華民國電腦稽核協會成立20 週年紀念,本文特借此時機回顧近20 年來電腦稽核領域的發展與變動,以及各種不同電腦稽核技術與應用對於會計師事務所、內部稽核部門、資訊管理部門等推動業務的影響及衝擊;鑑往知來,以與各界共同關注與期許電腦稽核未來的動態與趨勢。

『電腦稽核協會發展歷程』

國際電腦稽核協會(ISACA, Information Systems Audit and Control Association) 創始於1967 年,並於在1969年正式組成EDP稽核師協會(EDP Auditors Association)。至今,ISACA在全球有十一萬多名成員,擁有超過200個分會,遍佈世界超過80個國家,其會員組成非常多元,涵蓋多種專業資訊技術的相關職業,例如資訊系統稽核師、顧問、學者、資訊系統安全專家、管理者、資訊長和內部稽核師等。由創會到現在,ISACA已成為一個為資訊管理、控制、安全和稽核等專業領域設定控制與稽核規範的全球性組織。除了積極發展推動與電腦稽核相關之專業證照認證外,ISACA所制定的資訊系統稽核準則(ITAF)和資訊系統控制標準(COBIT)也已為全球許多企業及組織所遵守與重視。

相似於ISACA的設立發展背景,中華民國電腦稽核協會(以下稱:電稽協會)於二十年前在朱寶奎與林秀玉會計師熱心號召下,邀請學界、政府、業界熱心電腦審計的專家學者們一起擔任發起人發起成立。協會剛成立時網際網路尚未蓬勃發展,當時發展重點仍放在電腦輔助查核技術,以解決自大型主機擷取檔案資料於個人電腦進行查核分析;會員也以會計師事務所及證券交易所、金融界內部稽核人員,以及會計學系教師為主。

電稽協會初創立之三位理事長,分別為KPMG資深合夥人朱寶奎會計師、魏忠華會計師、蔡蜂霖會計師,經由KPMG在財務、人力及物力等資源的供應,電稽協會才漸有基礎,並進而於2003 年7月成立新竹分會,2004年7月於國立中正大學成立南區分會。後續協會理事長則由學界的吳琮璠教授、黃明達教授,及現任林宜隆教授擔任,並在多位來自四大會計事務所的會計師與主管,包括林秀玉、陳瑞祥、黃淙澤、莊盛祺、吳素環、許林舜、徐敏玲、林宜隆等擔任秘書長職務,貢獻心力積極推廣會務,透過教育訓練與電腦稽核期刊等出版品宣導專業知識,積極洽談委託研究計劃,累積財務資源,使得協會得以穩固發展。

電稽協會之願景為「持續努力為資訊科技治理與電腦稽核之先導機構」,積極聯繫企業、學術界及政府機構,以促進電腦稽核理論與實務之交流。除了提供各項教育訓練外,並透過月例會、年會等舉辦各項有關電腦稽核、控制、安全之研討會、講習會。專業服務範圍與宗旨也由早期的電腦輔助稽核技術,拓展至以下領域:

一、推動電腦稽核及系統控制安全之學術研究發展。

二、協助制訂電腦稽核、控制、安全之標準。

三、協助企業強化電腦系統之控制與電腦稽核功能。

四、與國際電腦稽核相關組織作資訊及技術之交流。

五、協助保護個人資料等事項。

『電腦稽核定義與內涵』

經由上述協會發展的簡介,可看到電腦稽核的著重領域隨著資訊科技的發展逐漸擴展,導致什麼才是「電腦稽核」?這項基本的問題,對於投入不同領域的電腦稽核人員而言,可能有不同的定義與看法。電腦稽核是「以電腦技術輔助稽核人員的工作」?或是「稽核資訊部門及電腦系統」?依循電腦稽核的工作內容,衍生出那些從事電腦稽核工作所需要具備的專業知識呢?資訊技術與審計、內控內稽知識又以何者為重?

在電腦稽核協會所訂定的「電腦稽核專業倫理規範」中即定義了電腦稽核的相關範圍:「凡稽核之技術(工具)或過程,涉及電腦或資(通)訊系統,即為電腦稽核。以電腦輔助稽核技術之應用,及有關資(通)訊系統之稽核,均屬電腦稽核之範疇;以電腦輔助稽核之範圍,則可涵蓋資(通)訊系統相關之稽核,及財務、營運面等之一般稽核」。由此可見,不論是,「資訊系統稽核」(或一般所稱:「資訊安全稽核」)或是「電腦輔助稽核技術」(CAATTs)均是電腦稽核的重要應用範疇。以下本文即以此兩大主軸探討其發展歷程、現況與新興趨勢。

『資訊科技控制、風險管理與資訊科技治理』

由於資訊系統為結合了人與科技的系統,在組織導入資訊科技的過程中,必然會因為人為、自然、技術甚至隨機的因素,而滋生出各種顯著或潛藏的新型威脅。這些威脅可能會對組織營運目標(包括法令遵循、價值創造與流程控管)或有形、無形資產(包括各項實體營業資產、以及無形專利權、著作權和企業商譽等),尤其是資訊系統本身(包括人員、實體作業系統、網路、資料庫、應用程式等)造成損害,因此必須依賴熟悉ICT 架構與控制的電腦稽核專業人才,來針對這些風險進行辨認、分析並設計適當的風險回應行動。

由於企業對於資訊系統的依賴度與應用範圍越來越高,影響層面也越來越廣,因此也產生了許多新的風險,包括策略層面的資訊治理、系統層面(包括作業系統、網路、資料庫、系統開發與維護)的安全性、一致性、可用性、完整性、隱私性、機密性等的確保、以及應用層面的應用控制等。辨認並控制這些風險不止對於企業ICT部門或管理階層人員是極大的挑戰,同時也影響負責監控整體企業控制與治理的內部稽核人員。他們必須配合企業ICT解決方案的導入,對相關風險與控制進行獨立且客觀的評估,並規劃、執行適當的測試,來確保企業資訊科技治理與風險控管,是否均經良好的設計並有效地執行。

根據國際標準組織(ISO: International Organization for Standardization) 的定義,「資訊科技風險」是指在企業導入、運用資訊科技的過程中,存在某種足以對組織有價值資產(NIST FIPS 200則更進一步延伸至組織任務、功能、形象、聲譽或個人等)造成損害的潛在性威脅;資訊科技風險可由該威脅事件的發生機率和損失後果之乘積來加以衡量。美國國家標準與技術研究院NIST發佈的SP800-30「IT系統風險評鑑指南」以及美國國防部國家安全系統委員會(Committee on National Security Systems) 也均採取和ISO類似的定義。而ISACA則基於上述組織對於風險定義,將IT風險賦予了更為經營導向的意涵:「IT風險是一種與企業對於資訊科技的使用(use)、擁有(ownership)、運作(operation)、介入(involvement)、影響(influence) 和導入(adoption) 有關的營運風險。」

美國審計準則委員會(Auditing Standards Board, ASB)在2006年發佈的SAS109號公報中則提及資訊科技的使用可以改善企業內部控制的效能及效率,但就資訊系統處理流程與資訊品質而言,可能衍生以下風險:

1. 依賴不正確的系統或程式,或是(而且)處理到不正確的資料。

2. 未經授權的資料存取,可能導致資料破壞或不當更改,包括記錄了未經授權或不存 在的交易, 或是不正確地記錄了交易資料。

3. 未經授權地更改主檔資料。

4. 未經授權地更改系統或程式。

5. 系統或程式未能進行必要之修改。

6. 不當的人員介入。

7. 遺失資料的潛在風險或無法依需求存取資料的風險。

基於資訊科技與營運的密不可分,上述資訊科技風險的重要性已不亞於策略風險、環境風險、市場風險、信用風險、作業風險和遵循風險等其它企業風險,為了有效控制上述資訊科技風險,ISACA提出了Risk IT架構,該架構的主要目的是協助企業能將IT險範圍、風險胃納以及可容忍度,以建立正確的IT決策並妥適地回應。Risk IT架構主要分為治理、評估和回應等三個領域,並能與COBIT以及以強調IT價值管理的Val IT架構三者相互關聯,共同協助企業確保IT風險治理的有效性,並追求ICT的企業價值。

隨著資訊科技對組織的價值效益與風險衝擊日益深遠,電腦稽核除了查核資訊系統的安全性與法令遵循的資訊控制要求,延伸至確保「資訊科技風險」與「資訊科技的投資與策略價值」的治理觀點。資訊科技治理(IT Governance)已成為集團公司或大型企業所關注的重要議題。由國際電腦稽核協會(ISACA)於1998年所成立的國際資訊治理學會(ITGI)即以治理範疇提出:「資訊科技治理係強調如何治理資訊科技之組織結構、領導與作業程序,以確保資訊科技能充分支援企業策略與目標、創造並維護企業經營成果,與企業策略一致」。

IT治理與IT控制或IT管理有何不同呢?「治理」不同於「管理」,其主要差異在於:「治理」的推動需要來自更高層級人員及組織的指引、領導與控制;資訊科技治理相異於一般資訊科技管理,在於更為重視資訊科技與組織間的策略調準、價值創新、風險控管與績效管理。因此,國際資訊治理學會即認為:資訊科技治理目的在於適當地引導資訊科技活動,以確保資訊科技效益能夠符合以下目的:

1. 資訊科技能夠與組織目標一致,且實現所期望達成的效益。

2. 資訊科技能夠協助組織探索可能的發展機會並獲取最佳利益。

3. 資訊科技資源能夠被有效率地適當使用及控管。

4. 資訊科技風險能夠被適當地加以管理。

『COBIT 的發展歷程與內涵』

為了確保組織的資訊科技能夠有效支持組織的營運目標,國際資訊治理學會融合了許多產業良好的實務做法,並將其制度化整合成為可供各方參考的「資訊及相關技術控制目標」(COBIT)。該架構之目的在於確保企業可以充分利用資訊,進而實現收益最大化、充分利用機會獲得競爭優勢。該架構必須滿足並支援那些廣為接受的企業治理、風險管理和其它類似管理的控制框架,如COSO內部控制整合架構等。

COBIT提供了跨領域和流程設計的參考模型,並以一個可管理和合理的架構來規劃與控管相關活動。不同於一般管理架構,COBIT關注於控制而非只有規劃與執行面。這些實務作法有助於優化IT投資,確保服務交付,並提供衡量指標以便問題出現時可作判斷。

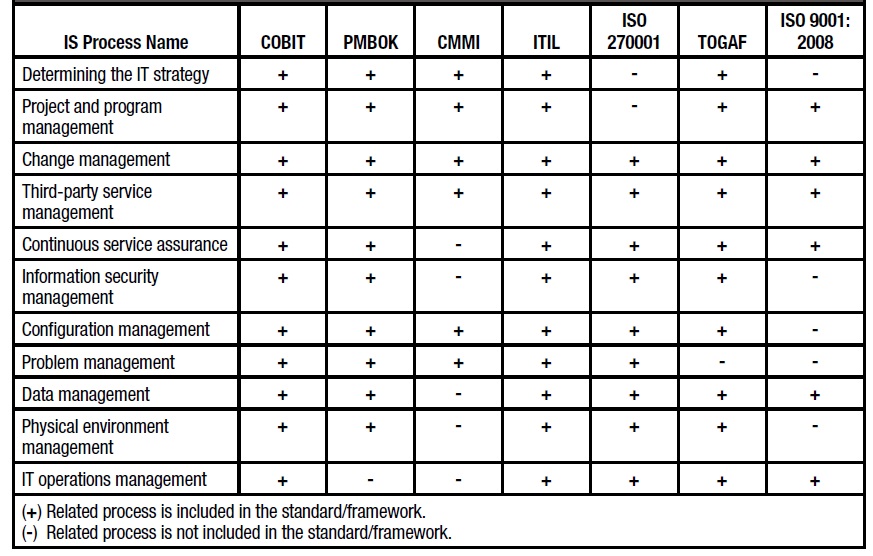

ISACA於2012年4月發佈了最新版IT 治理與管理架構:COBIT 5。這次的重大更新將原有架構簡化為五個原則和七個賦能因素,使得IT治理更為易於瞭解與落實。另外,COBIT5也整合了其他的方法和標準,包括開放式組織架構框架(TOGAF)、專案管理知識體系(PMBOK)、Prince2、內部控制整合架構(COSO)、資訊科技基礎架構庫(ITIL)、信用卡產業資料安全標準(PCI DSS)、沙賓法案(Sarbanes-Oxley Act) 和巴塞爾協議III (Basel III)。由表1,可比較各標準之涵蓋範圍與差異,可發現COBIT所包含範圍之相對完整性,易於作為跨領域架構之比較基準,且可調整適用於各不同規模與不同領域之產業。

隨著電腦稽核知識由資訊系統稽核擴展至IT治理與IT風險管理,ISACA與ITGI除了將其列入國際電腦稽核師(Certified Information Systems Auditor: CISA)之考照知識領域範圍外,也新增發展了「國際企業資訊治理師」(Certified in the Governance of Enterprise IT:CGEIT)專業證照以滿足企業需要資訊治理之需求,以及於2010年推出「國際資訊風險控制師」證照(Certified in Risk and Information Systems Control: CRISC),以著重於利用發展、實施及維護資訊系統控制來辨識並管理風險。

『電腦輔助查核技術類型與發展』

在IIA的每年舉辦的「IT Audit Benchmarking Study」調查報告中,將輔助稽核人員的電腦稽核工具與技術分為以下幾大類型:(一)資料擷取(Extraction); (二) 資料分析(Data analysis);(三)舞弊偵測與調查(Fraud detection or investigation);(四)自動化工作底稿(Automated working papers);(五)內 控 自 行 評鑑 (Control self-assessments)。其中對於會計事務所與內部稽核人員的工作效率影響較大的當屬:以電腦軟體協助分析、比對,快速找尋錯誤與異常之資料分析工具。這些稽核輔助查核系統依其運作方式主要可分為:內嵌稽核模組(Embedded Audit Modules: EAMs) 與通用稽核軟體(General Audit Software: GAS) 等兩大類型。隨著資訊科技與網路環境的快速發展,這些技術也持續地改進,使得更容易建置和提昇查核時效性。

內嵌稽核模組其構想是於資訊系統內部加入測試控制有效性(control testing) 而設計的稽核模組程式。然而,由於不論要於系統開發過程或完成後加入內嵌稽核模組,在技術或維護上都不易建置或擴充,因此過去並未能廣為採用(Debreceny, Gray et al. 2003)。然而,近10多年來企業資源規劃系統(Enterprise Resource Planning : ERP)等大型套裝企業應用系統的廣為採用,以及企業對風險管理、法令遵循及控制監督的重視,促使各大ERP廠商及第三方軟體業者紛紛推出與ERP系統整合的稽核資訊系統(AIS: Audit Information Systems)或GRC(Governance, risk management, and compliance) 產品,透過ERP系統的相同資訊架構及廣大用戶的規模經濟效益,使得過去不易自行開發與維護的內嵌稽核模組,成為可於巿場上選購的各式套裝軟體。

但對於外部的事務所審計人員而言,由於為保持獨立性且不易取得大量內部資料,仍以通用稽核軟體為主要分析工具。通用稽核軟體是可使稽核人員獨立自行擷取各種來源資料,並內建各種查核分析功能, 不需要撰寫複雜程式,即可擷取資料進行分析,如ACL, IDEA, Excel 等。其特性在於結合稽核人員的風險評估與專業判斷,與通用稽核軟體的大量資料快速運算能力,分析交易資料的正確性,並篩選出未符合控制原則的異常資料。

相較於內嵌稽核模組需要事前明確定義控制規則,較缺乏分析上的彈性;通用稽核軟體則是提供互動的分析功能,相似於一般稽核程序,稽核人員可就資料呈現特徵,決定後續的資料擷取與分析規則。反之,通用稽核軟體本質上為事後稽核,因此不易如內嵌稽核模組可提供事前的預防控制與即時的偵查控制功能。另外,可匯入各種不同資料格式與來源的特性,雖使得通用稽核軟體可獨立於資訊系統之外單獨運作,但是資料欄位的定義與識別,也成為應用通用稽核軟體的主要困擾。所幸近年來,各通用稽核軟體廠商陸續推出與各大ERP廠商結合的套件,使得資料匯入與擷取的困難大為減輕;也提供常見稽核項目的自動化查核程式,縮短建置時間;並透過與資料庫即時連結及增加定時自動查核頻率,以達到持續性稽核的即時效益。

『持續性稽核與監控逐漸被重視』

近年來,企業經營活動迅速朝向全球化、資源集中化、流程自動化的方向發展,使得企業風險發生了本質上的變化,不再只限於大家熟知的基本作業風險或財務風險,反而可能隱匿於龐雜且「管理者仍自認為有效」的標準化流程中,而管理者卻缺少適當的連結工具,把這些幅員廣泛的新風險指標資訊,迅速而有效地傳送到他們手上或決策過程中。依據PWC(2011)的調查報告,基於下列因素,驅動了企業追求新稽核與管理方法的腳步:(一)董事會愈來愈重視並需要更多有關策略風險的資訊,但傳統資訊系統卻無法滿足其需求;(二)高階主管也愈來愈重視策略、組織和營運相關風險管理;(三)全球化擴張所引發的風險複雜度;(四)雖然財務與基本風險管理已愈趨成熟與有效率,但卻忽視了其它更廣泛的風險,例如社群媒體風險、聲譽風險等;(五)「事半功倍」的需求:SOX法案已生效多年,企業普遍希望能將SOX等法規遵循的成本逐漸降低。以風險為本且以資訊科技為用的持續性稽核(continuous auditing, CA)與持續性監控(continuous monitoring, CM)(一般常將兩者統稱為:CA/CM)乃開始被會計師、內部稽核師、管理顧問師及電腦稽核師等專業人員重視,且一致公認為是能夠協助管理者和稽核人員,將掩蓋於標準化流程下的經營風險,一一浮現出來的解決方案。

持續性稽核技術的發展理念強調: 為可供查核者在容許的時間落差情況下,供應即時、準確的查核報告之自動化技術,使報告能夠迅速並精確的反應所發生之事實或狀況;換言之,持續性稽核以自動化作業減輕稽核人員的沈重負擔,並將一般的事後查核模式提前至即時偵測查核,以達到相近於持續性監控的防範效果,將可提昇稽核工作的價值。因此,近年來持續受到各方的關注與期望。

在國際內部稽核協會的第三號全球資訊科技稽核指引(GTAG #3):「持續性稽核:確信監督與風險評鑑之意涵」(Continuous Auditing: Implications for Assurance Monitoring and Risk Assessment)中,提出持續性監控為管理當局的監督責任,主要目標在於持續地確保各種讓企業政策、程序與營運流程有效進行的相關管理控制仍正常地運作,具體來說,必須做到:(一)依據COSO ERM 架構定義企業流程中應有之控制點、(二)確認各控制點的控制目標與相關確信聲明、(三)建置有效的自動化測試方法以偵測到未達成控制目標與相關確信聲明的交易事件、(四)交易測試作業應儘可能接近於交易發生之時點、(五)針對未通過控制測試的交易展開調查、(六)儘可能修正未通過控制測試的交易、(七)儘可能修正該項控制弱點。上述定義的意涵十分明顯, 首先,持續性監控的擁有者仍為管理者,而非內部稽核人員,其次,對於控制無效風險的考量必須全面(comprehensive)、廣泛(broad),且其偵測活動的運作必須即時(in-time)、持續(ongoing)。

企業流程控制作業通常設置於流程進行過程中,欲達成的控制目標也較偏重於作業層級,而非管理或策略層級,再加上為了成本效益或執行效率,控制條件不可能設計得太過於複雜,因此可能存在著漏洞。CA/CM 則採取風險導向的觀點重新審視「控制」,藉以找出更多除了作業層級以外的新控制目標(例如:形式上合法的「塞貨」),針對這些以管理策略層級為主要導向的控制目標設計新的控制程序與資訊擷取工具,不但使監督與稽核能夠產生更高的價值,更能使得「內部控制」與「企業風險管理」得以整合於該解決方案之中。因此,Becker(2010)提出,企業藉由CA/CM 的實施,可以滿足董事會對於管理監督與稽核功能的三項重大要求:(一)監督焦點應由控制導向轉為風險導向、(二)稽核方法則應由指認過去的錯誤轉為具有策略前瞻性(strategic forward-looking)的如何改善錯誤和降低風險、(三)監督與稽核進行模式應由成本驅動(cost-driven)的心態轉為由績效驅動(performance-driven)的觀點。

『展望未來:雲端運算與巨量資料的衝擊與契機』

經由前面的簡要敘述,我們已大致回顧了資訊系統稽核與電腦輔助稽核技術的源起與發展概況,但是戲仍在上演,近幾年我們即可感受到兩大技術應用亦正在大幅衝擊上述領域的推展,也帶來了新的契機; 它們分別為雲端運算(Cloud Computing) 與巨量資料(Big Data)。

『雲端運算之風險管理與稽核議題』

自從2006 年起,Google 將「雲端運算」此一名詞及概念納入其搜尋引擎技術服務架構後,同年Amazon 也開始以Elastic Compute Cloud (EC2) 命名其虛擬運算資源的服務;2007 年, Google 與IBM 更聯合發佈合作新聞稿,擬於美國數間大學開始教授如何利用Apache 的雲端運算「Hadoop 架構」來處理巨量資料的高速計算技術,從此「雲端運算」成為資訊界評為最大破壞性創新議題,不但連續在2010年與2011年兩度被Gartner評選為全球十大企業科技趨勢之首,除了Google、Amazon、IBM 之外,Microsoft、Apple、SAP、Oracle、HP、Dell 等科技龍頭,也都開始大舉跨入雲端運算市場,搶佔各類型的新興服務商機。

由雲端運算未來市場規模成長幅度來看,在資訊服務雲端化的風潮下,企業資訊部門極有可能逐步將其軟硬體投資方式由所謂的就地部署(on premises)模式逐步轉變為遠端部署(off premises)或雲端付費模式,企業資訊科技架構及流程可能皆委外給雲端廠商。相較於傳統自行部署的資訊架構來說,必然會帶來陌生的新風險,而企業需要面對的資訊治理與安全問題也更為錯綜複雜。因此,對於內部稽核人員來說,在企業評估是否採用雲端服務前,應能對於雲端服務進行全面性的風險評估,了解潛藏各個環節中的風險,以便於事前能就安全問題,與雲端服務供應商劃分責任,並擬訂風險回應與管理方案以降低並控制風險,消極而言,可有效減輕企業導入雲端運算的風險,積極而言,則可透過良好控制提高雲端服務資源的有效利用。而對於外部查核會計師而言,面對客戶已將其資訊科技架構、甚至是ERP系統均委外的財務審計專案時,更必須依賴自身的專業訓練,深入了解此一新興技術帶來的控制風險與查核困難,以便順利完成查核工作。

針對雲端新興稽核議題,ISACA目前已發佈了多份正式研究報告或白皮書,提供給內部稽核人員或外部會計師在進行相關專業工作時的重要參考,有興趣的讀者可以參考以下網址:http://www.isaca.org/ Knowledge-Center/Research/Pages/Cloud.aspx。

『巨量資料的隱私風險與舞弊偵防效益』

巨量資料所指的資料量,通常是超級龐大的,儲存的單位從常見的Megabyte、Gigabyte,進化到Terabyte、Petabyte 等,早已超過個人電腦能處理的範圍。此外,巨量資料也必須具備三個”V”的特徵:第一是指Volume(資料量龐大,至少達Terabyte 或Petabyte);第二是Variety(資料格式種類眾多,包括結構化與非結構化資料);第三是指Velocity(更新速度快、即時性高、隨時隨地變化)。對使用者而言,巨量資料服務必須不分資料源,能夠將混亂、大量的各種資料進行處理過濾與分析,並進行所謂的「意涵構建」(sense-making),才能提供使用者決策之用。尤其是日益暴增的非結構性資料,是過去電腦輔助決策分析較不易也較少發展的領域,因此,未來電腦輔助查核之發展除了將更加善用各式文字探勘或文字分析技術發展解決方案外,更需要的是培養擅長處理不同領域巨量資料以及非結構性資料的稽核人才。

因此,目前許多國際大型廠商,如:IBM、SAS、Oracle、Microsoft、HP等均提出商用的巨量資料解決方案,針對特定用途的巨量資料提供相關技術與服務,例如:電子商務業者的顧客個人化行銷分析、電信業的通話資料與帳單管理、醫療保險的醫療核保分析、零售業的客服通話中心資料分析、氣象與地球環境偵測等,與會計審計相關的企業風險分析也是重要的應用之一。利用各式資訊系統所記錄的大量數位軌跡,輔以資料探勘為基礎之電腦輔助稽核技術,將有助於企業辨識與偵測異常活動狀況或特殊的人員行為模型,透過舞弊偵防機制將可以儘早得知可能發生或已發生的舞弊行為,降低對企業的負面衝擊,實現具預警或預防效益的風險管理模式。

此外,雖然目前多數企業談及巨量資料時,思考的多是分析巨量資料所帶來的機會以及技術上的挑戰;然而,由於巨量資料的資料來源眾多,有時也極可能涉及個人隱私資料,因此引發隱私權方面的爭議。企圖投入巨量資料分析的企業,勢必在法規面及管理面上,尋求更周全的解決方案。對於個資保護的落實與查核,也因此將成為電腦稽核人員的重要稽核議題之一。為了協助稽核人員掌握巨量資料的效益與可能風險,ISACA 自2013 年起,也發佈了Generating Value From Big Data Analytics、Privacy and Big Data、Big Data: Impacts and Benefits 等三份白皮書,提供給內部稽核人員或外部會計師在進行相關專業工作時的重要參考,有興趣的讀者可以參考以下網址:http://www.isaca.org/Knowledge-Center/ Research/Pages/White-Papers.aspx。

『結語』

上述雲端運算與巨量資料應用的蓬勃發展,除了重塑現行的社會生活模式與組織活動面貌,增進組織價值創造來源,但也增強了資訊科技風險威脅的多重性與複雜性。「水可載舟,亦可覆舟」,稽核人員除了不可輕忽其影響,更突顯了資訊科技已是稽核人員的重要查核對象與強大分析工具。「信賴資訊系統,獲取珍貴價值」(”Trust in, and Value from, Information System”), 此為國際電腦稽核協會(ISACA)所訂定的願景與策略目標,在懷抱資訊與科技共舞的路途上,中華民國電腦稽核協會(CAA, ISACA Taiwan Chapter)將持續一路陪伴與稽核人員同行。

『參考文獻:』

1.Coderre, D., & Police, R. C. M. (2005). Global Technology Audit Guide: Continuous Auditing Implications for Assurance, Monitoring, and Risk Assessment. The Institute of Internal Auditors.

2.Becker (2010). Five Ways Continuous Controls Monitoring (CCM) Is Supporting Risk-Management Programs, access from: http://www.ermsco.com/news_info/articles/ER-Approva_Risk_ Mgmt_CCM_Article_FINAL.pdf

3.Debreceny, R., Gray, G. L., & Rahman, A. (2003). The determinants of Internet financial reporting. Journal of Accounting and Public Policy, 21(4), 371-394.

4.IT Governance Institute, Board Briefing on IT Governance, 2nd Edition, USA, 2003, www.isaca.org

5.ISACA,(2013).ITAF:A Professional Practices Framework for IS Audit/Assurance, access from: http://www.isaca.org/ Knowledge-Center/Research/ResearchDeliverables/Pages/ITAF-A-Professional-Practices-Framework-for-IS-Audit-Assurance-2nd- Edition.aspx

6.ISACA,(2012).COBIT 5: A Business Framework for the Governance and Management of Enterprise IT, access from: http://www.isaca.org/cobit5.

7.NIPS 200: Minimum Security Requirements for Federal Information and Information Systems. Access from: http://csrc.nist. gov/publications/fips/fips200/FIPS-200-final-march.pdf

8.Pentland,A.(2012).Reinventing society in the wake of big data. Edge. org, 30.

9.PriceWaterhouseCoopers (2011). The Path Forward for Data Analysis and Continuous Auditing, access from: https://www.theiia.org/chapters/pubdocs/11/ThePathForwardForDataAnalysisan dContinuousAuditing91211.pdf

10. Yildirim, T. and Metin, B. (2014). Critical Information Systems Processes, ISACA Journal, 2014, Vol. 2.